Die ersten Verschlüsselungsverfahren waren alle symmetrischer Natur. Ein Beispiel dafür ist die Caesar-Chiffre. Die symmetrische Verschlüsselung wird auch secret Key Verfahren genannt, warum erkläre ich dir jetzt!

Algorithmus des secret key Verfahrens

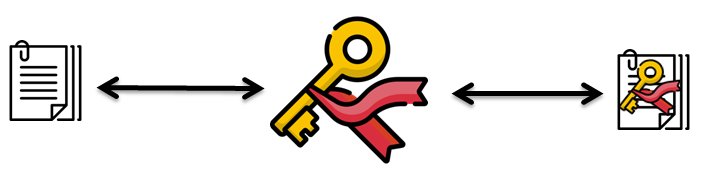

Die symmetrische Verschlüsselung wird auch secret-key Verfahren genannt. Das hängt ganz einfach damit zusammen, dass wir bei ihm einen einzigen Schlüssel haben, sozusagen den ‚Superkey‘. Mit ihm ver- und entschlüsseln wir was auch immer wir ver-/entschlüsseln wollen. Daher muss er auch geheim bleiben. Da der Schlüssel sowohl zum ver- als auch entschlüsseln verwendet wird, wäre es äußerst ungünstig wenn, wer auch immer die Nachricht nicht lesen soll, an den Schlüssel kommt und in Folge dessen die Nachrichten lesen und auch noch Neue schreiben kann.

Das bedeutet jedoch auch, das jeder der die Nachricht entschlüsseln will auch diesen Schlüssel benötigt. Der Schlüssel muss also im Voraus getauscht werden. Da wir sicherstellen wollen das die Nachricht geheim ist, muss der Schlüssel auf einen anderen Kommunikationskanal und am besten einfach persönlich mitgeteilt werden. Genau das ist der wesentliche Nachteil der symmetrischen Verfahren: das Schlüsselverteilungsproblem.

Wenn du dir mal vorstellst, dass 1000 Menschen an der Unterhaltung teilnehmen dann brauchen wir \( n* \frac{n-1}{2} = 499′ 000 \) Schlüssel.

Der Secret Key wird enttarnt

Der Schlüssel wird bei der symmetrischen Verschlüsselung mit Hilfe einer einfachen mathematischen Formel gebildet. Bei den ersten Verfahren war es eine Substitutionschiffre. Man hat beispielsweise von dem entsprechenden Buchstaben im Alphabet 6 abgezogen und ihn anschließend mit dem Buchstaben an der Stelle ersetzt.

Um einen Schlüssel zu bilden hast du verschiedene Möglichkeiten und vor allem auch Chiffren zur Verwendung.

Monoalphabetische Chiffren

Wie man aus dem Namen schon ableiten kann (‚Mono‘) wird bei diesem Verfahren jedem Buchstaben exakt ein Symbol zugeordnet.

Diese Schlüssel lassen sich sehr schnell knacken. Man kann vielleicht die Wörter nicht direkt lesen, aber durch eine Häufigkeitsanalyse lassen sich die einzelnen Buchstaben schnell ermitteln und damit eben auch der Schlüssel.

Damit ist die Verwendung von Monoalphabetischen Chiffren alleine nicht zu empfehlen da sie keine ausreichende Sicherheit bieten.

Polyalphabetische Chiffren

Auch hier lässt sich, wie bei den Monoalphabetischen Chiffren schon Ableiten womit wir es zutun haben. Bei den Polyalphabetischen Chiffren bekommt ein Buchstabe mehrere Symbole zugeordnet. Daher kann man hier nicht so einfach den Schlüssel knacken wie bei den Monoalphabetischen Chiffren.

Permutationschiffren

Symmetrische Verfahren kombinieren normalerweise Substitutionschiffren mit Permutationschiffren miteinander und wiederholt diesen Vorgang mehrfach.

Sicherheit

Dadurch das wir nur einen Schlüssel verwenden ist der Algorithmus sehr schnell und eignet sich damit besonders gut für Dateien, Laufwerke u.ä. . Es eignet sich für alle Sachen wo du den Schlüssel nicht übergeben musst. Also die, die du lokal verschlüsselst. Es eignet sich eher weniger für E-Mails oder alles andere was du übertragen möchtest. Wenn bei der Verwahrung und der Verteilung nicht geschlampt wurde, ist es derzeit ab einer Schlüssellänge von 128 Bit als sicher zu werten. Bei einer vollständigen Suche im Schlüsselraum sind bei 128 Bit immerhin \( 2^128 \) Versuche notwendig ehe man ihn gefunden hat. Das sind \(3,4*10^38 \)verschiedene Schlüssel.

Nichts desto trotz sind Schlüssellängen von 256 Bit eher zu empfehlen. Sobald die Technik einen Sprung macht (Stichwort Quantencomputer) ist ein 128 Bit Schlüssel sehr schnell geknackt. Derzeit sagt man, dass man für Systeme die über 2022 hinaus betrieben werden sollen, zu 256 Bit greifen soll.

Vom Passwort zum Schlüssel?

Die meisten Webseiten haben als Mindestanzahl an Zeichen für ein Passwort, die Länge 8 gewählt. Zum Glück werden Passwörter nicht als Schlüssel verwendet. Aus den gewählten Passwörtern wird ein Schlüssel generiert, der dann mindestens 128 Bit hat. Denn wenn du von dem Passwort mit 8 Zeichen ausgehst, kommst du auf \( 2^8 = 64 \) Bit und 64 Bit sind definitiv viel zu wenig. Ein Passwort mit 16 Zeichen ist eher weniger praktikabel. Stell dir mal vor du müsstest dir überall wo du ein Account hast ein 16 Zeichen Passwort merken oder sogar 32 Zeichen (256 Bit), verwerfen wir den Gedanken besser schnell wieder.